L’azienda deve applicare i controlli di sicurezza che proteggono le informazioni nel percorso di rete dal mittente al destinatario e concepire il sistema informativo aziendale sulla base di requisiti funzionali e requisiti di sicurezza. Sviluppiamo le procedure

Per strutturare la procedura finalizzata all’applicazione del controllo 13 dell’Annex A della ISO 27001, comincia a descrivere la rete informatica impiegata dall’azienda e definisci con chiarezza cosa e come proteggere. L’elenco degli asset appartenenti alla classe “Rete e comunicazioni” è il tuo punto di partenza.

Descrivi la rete informatica aziendale

La rete informatica di un’azienda è costituita dal server, che è il computer che fornisce i servizi alla rete, i personal computer sui quali gli autorizzati utilizzano il sistema operativo e le sue applicazioni. Poi ci sono tutti i dispositivi che permettono il funzionamento della rete nei collegamenti, nella trasmissione dei pacchetti di informazioni, nello smistamento e nella distribuzione dei servizi resi disponibili dall’alta direzione e documentati all’interno dell’Inventario degli asset

La struttura della rete informatica dell’azienda è costituita da “asset” (server, computer, dispositivi). Tali sono stati raggruppati in classi, e ciascuno di esso è sottoposto a controlli di sicurezza atti a scongiurare i rischi relativi alla perdita della riservatezza, dell’integrità e della disponibilità delle informazioni.

Gli asset dell’azienda appartenenti alla classe “Rete e comunicazioni” sono impiegati tanto nei processi operativi che trattano informazioni critiche di livello A e quanto nei processi di supporto le cui informazioni trattate sono di livello B.

Tali asset sono i seguenti e funzionano nella maniera indicata:

- PROVIDER (Apparato di fornitura servizi Internet)

- CLOUD (Server remoto in cui le informazioni vengono duplicate e custodite)

- LAN (Rete locale interna all’organizzazione)

- SERVER POSTA ELETTRONICA (Computer che fornisce i servizi di posta elettronica all’organizzazione)

- SERVER CENTRALE (Computer che fornisce i servizi di rete all’organizzazione)

- ROUTER (Dispositivo che permette di interfacciare sotto-reti che sono: Primaria, Supporto e Sicurezza)

- SWITCH (Dispositivo di collegamento di altri dispositivi alla rete LAN)

- ACCESS POINT (Dispositivo per l’accesso wireless alla rete)

- CLIENT (Computer interni all’organizzazione collegati alla rete)

- CABLAGGIO (Cavi Ethernet e fibra ottica)

- TELEFONO

Stabilisci cosa proteggere

La sicurezza di ciascun asset, come documentato nell’inventario sopra indicato, deve essere attribuita ad un asset manager che presiede e verifica l’attuazione dei controlli di sicurezza elencati dell’Annex A della Norma ISO 27001:2017 relativi a:

I dispositivi di elaborazione

Nei dispositivi di elaborazione, tenendo a parte il server e i servizi di cloud computing, l’azienda deve includere:

- Computer

- Smartphone (considerati come sopra)

I computer devono essere protetti dall’autenticazione biometrica dai rischi derivanti da tentativi di accesso non autorizzati. I loro hard disk devono essere cifrati e questo impedisce che eventuali non autorizzati possano comprendere le informazioni contenute.

Tutti i computer inoltre devono essere resi immuni dai virus attraverso l’installazione centralizzata di una piattaforma anti-malware basata su una tecnica multiscanning controllata dall’amministratore di sistema. Il software antivirus impedisce che le informazioni possano essere compromesse dal codice malevolo e perdere la loro integrità.

I computer utilizzati dagli autorizzati per lo svolgimento delle attività lavorative non devono contenere informazioni critiche che possano essere trafugate e rese indisponibili. Tali informazioni, grazie al collegamento delle interfacce web rese disponibili agli utenti dal sistema informativo, sono presenti all’interno del database del sistema che risiede sul server. Grazie al backup del database il rischio della indisponibilità delle informazioni è tenuto sotto controllo.

Il server, con i suoi dischi, deve essere protetto come i computer. L’azienda deve installare, presso il server, un firewall grazie al quale il traffico in entrata e in uscita dall’intera rete è gestito dai “permessi” concessi attraverso la sua configurazione.

Il firewall scelto dall’azienda può essere una soluzione software che filtra il traffico sulla base di un insieme di regole, solitamente dette policy che l’organizzazione applica secondo il criterio default-deny per il quale viene permesso solo ciò che viene dichiarato esplicitamente (all’interno del pannello di configurazione del firewall) e il resto viene vietato. L’amministratore di sistema configura e gestisce il firewall.

I dispositivi di rete e il cablaggio

Anche i dispositivi seguenti devono essere sottoposti a controlli per prevenire i medesimi rischi scongiurati per i dispositivi di elaborazione:

- Router

- Switch

- Access point

- Sistema di cablaggio

Le informazioni relative alla loro configurazione e cioè alle “specifiche di configurazione” che l’amministratore di sistema ha definito affinché tali asset siano protetti, sono anch’esse protette dal controllo d’accesso e dalla cifratura.

Se un mal intenzionato avesse accesso ai dati di configurazione di rete e dispositivi di rete, infatti, potrebbe comprometterne il funzionamento rendendo le informazioni non più disponibili agli utenti. Utenti esterni compresi quali: clienti, fornitori, consulenti e persone che operano dall’esterno in regime di telelavoro.

Per tali dispositivi fisici, a proposito del rischio furto (oppure semplicemente asporto non autorizzato), l’azienda può predisporre l’impiego della tecnologia Rfid, grazie alla quale ciascun dispositivo è identificato grazie ad un sensore a radiofrequenze. Il segnale a radiofrequenza emesso dal tag applicato al dispositivo permette di rilevare i tentativi di asporto effettuati presso le porte degli uffici dell’azienda e il varco centrale costituito dalla porta di ingresso.

I dispositivi inoltre possono essere sotto il controllo della videosorveglianza (le telecamere inquadrano l’intera superfice e l’intero volume della sala server) e sotto il controllo del servizio di vigilanza notturno.

Controlli ulteriori per la sicurezza fisica della rete

L’azienda può specificare di applicare altri controlli per la sicurezza fisica dei dispositivi di rete e quindi a protezione dell’integrità delle informazioni. Questi controlli possono essere documentati nell’Inventario degli asset corrispondenza delle sedi/aree fisiche che li ospitano. Essi possono essere ad esempio:

- L’area allarmata

- La costituzione dell’area riservata

- L’allarme e l’impianto antincendio

- L’allarme e l’impianto antiallagamento

- Il condizionamento dell’aria

- L’impianto di alimentazione elettrica alternativa

- La manutenzione

Affidare le responsabilità dei controlli

L’amministratore di sistema e l’IT manager deve garantire il funzionamento della rete in sicurezza secondo determinati livelli di servizio nella sua globalità. Ciascun asset manager deve assicurare invece l’applicazione dei controlli di sicurezza previsti per gli asset attribuiti alla sua responsabilità.

Le comunicazioni in rete attraverso il sistema informativo

L’azienda gestisce le informazioni grazie all’impiego del suo sistema informativo. Tale sistema, che deve essere disciplinato nella procedura Acquisizione, sviluppo e manutenzione dei sistemi, consente di elaborare le informazioni attraverso le pagine web.

Le pagine web costituiscono le interfacce grafiche grazie alle quali l’utente può leggere, inserire e modificare le informazioni: per raccogliere i requisiti del cliente, per scrivere un progetto e per produrre i servizi. Gli utenti autorizzati interagiscono con le pagine web per lavorare e produrre.

Le pagine web del sistema informativo aziendale rendono visibili le informazioni presenti sul database del sistema informativo. Il protocollo impiegato per la comunicazione attraverso le pagine web è l’HTTPS. Grazie a questo protocollo che impiega la crittografia, le informazioni che i dipendenti, i collaboratori o gli utenti inviano non possono essere intercettate – durante la comunicazione – da una terza parte non autorizzata.

Le comunicazioni tramite mail e chat riservata

Per assicurare la riservatezza delle comunicazioni in mail che gli utenti inviano e ricevono tra loro e con le parti interessate (fornitori, clienti, consulenti, etc.), tutte le mail che contengono informazioni critiche di livello A devono essere sottoposte al controllo della firma digitale. I messaggi e i documenti devono essere cifrati e autenticati grazie all’impiego di tale “firma”.

Il mittente che comunica attraverso la mail dell’azienda, con l’applicazione della firma digitale, appone “un’etichetta” al messaggio assicurando che esso sia stato prodotto da una persona ben precisa. La firma digitale inoltre permette all’azienda di garantire che il messaggio non possa essere modificato durante il suo percorso in rete.

La firma digitale, quale controllo che deve essere applicato dall’azienda, è in grado di garantire:

- L’identità del mittente, fornendo la certezza su chi ha inviato (autenticazione)

- L’impossibilità, per il mittente, di negare di aver spedito tale messaggio (non repudiation)

- Che il messaggio sia ricevuto esattamente come è stato inviato (integrità)

La procedura che gestisce la sicurezza nel sistema informativo aziendale

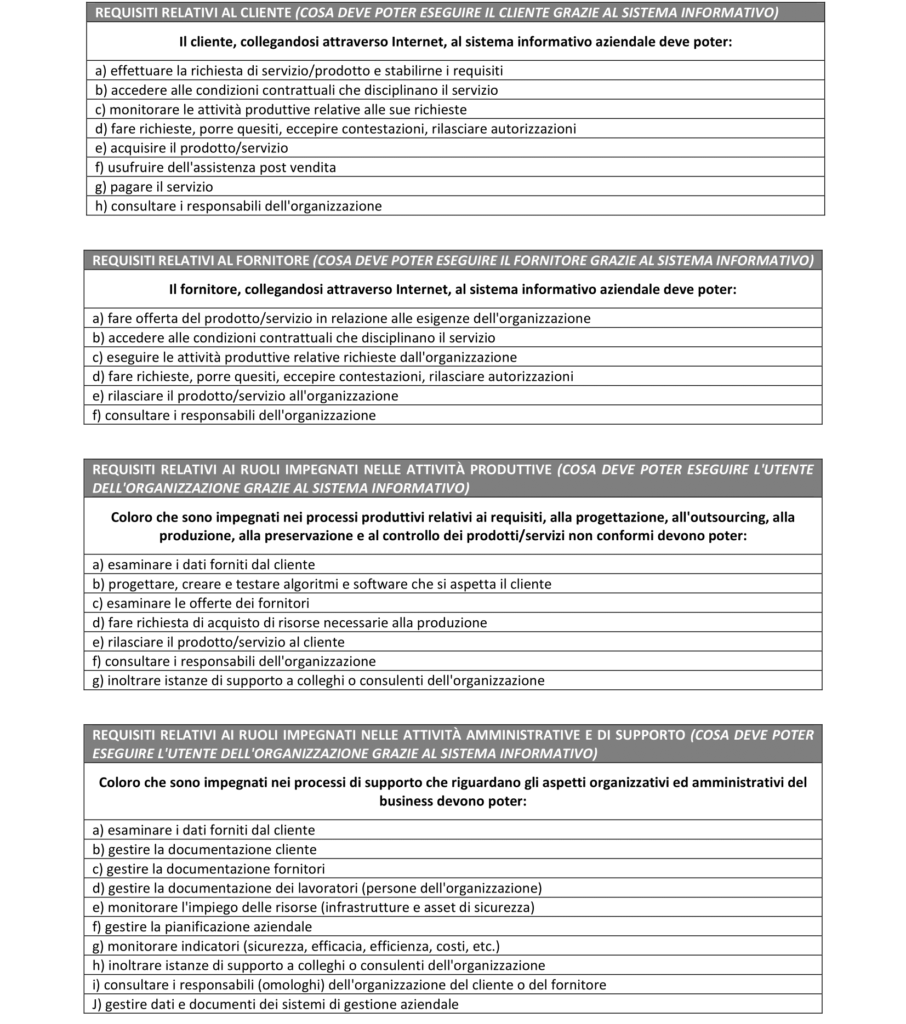

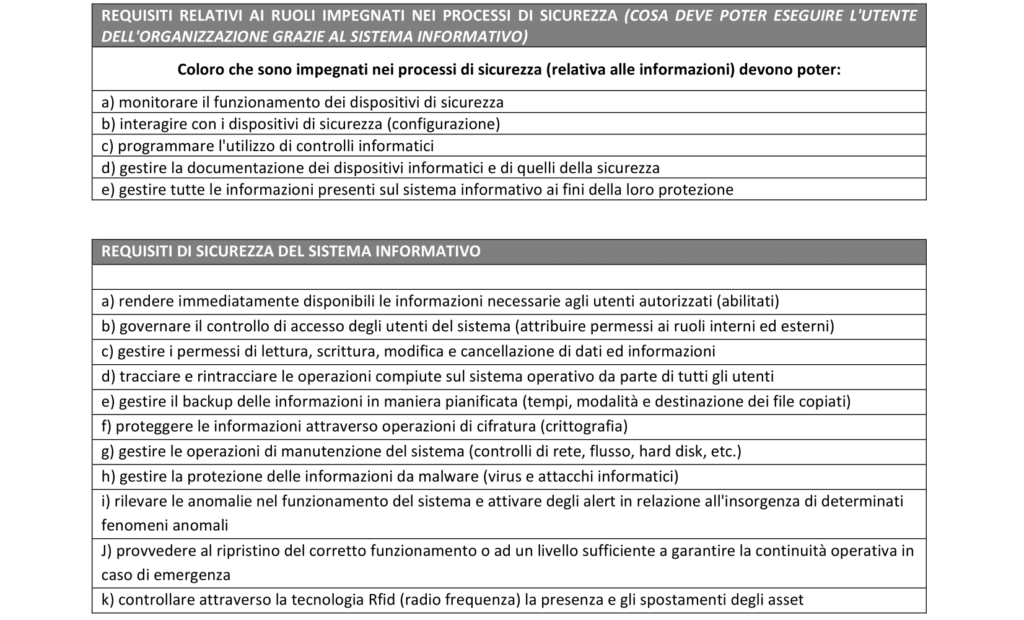

Lo sviluppo della procedura di sicurezza 14 Acquisizione, sviluppo e manutenzione di sistemi, richiede che l’azienda provveda a determinare i requisiti funzionali e di sicurezza del sistema informativo aziendale.

Per facilitare lo sviluppo della procedura abbiamo preparato degli esempi che riportano alcuni requisiti che possono essere documentati nel sistema di gestione per la sicurezza delle informazioni.