Provvediamo a sviluppare una politica per il controllo degli accessi in azienda, rivolta sia agli accessi fisici alla struttura che agli accessi logici riferiti ai computer, ai database e al sistema informativo aziendale. Progettiamo un elenco di regole

Per l’agevole elaborazione delle policy e di una specifica procedura di sicurezza del controllo d’accesso previsto dal sistema di gestione per la sicurezza delle informazioni, ti suggeriamo di procedere speditamente in base agli esempi pratici che abbiamo illustrato di seguito.

Lo sviluppo delle policy di sicurezza per il controllo d’accesso in base all’Annex A

Costruisci le policy del controllo d’accesso sulla base dei seguenti cinque punti

1. Introduci il concetto di controllo d’accesso: tutti devono comprendere di cosa si tratta

L’ organizzazione, per proteggere la riservatezza delle informazioni, ha stabilito che solamente determinate persone possono accedere nei luoghi in cui esse sono custodite e trattate, siano essi luoghi di tipo fisico (aree riservate, cassaforte, archivi, etc.) oppure di tipo logico (hard disk, database, etc.).

2. Spiega come si attuerà il controllo di accesso

Gli accessi alle aree di lavoro dell’organizzazione e gli accessi alla rete e ai servizi di rete sono controllati affinché soltanto coloro che sono stati espressamente autorizzati dall’alta direzione (e controllati dall’amministratore di sistema) possono accedere alle informazioni critiche trattate nei processi o comunque detenute a qualunque titolo (legittimo) dall’organizzazione stessa.

3. Definisci i criteri applicativi del controllo d’accesso

Il personale che lavora nei processi primari (operativi) deve accedere alle sole aree fisiche nelle quali si trattano informazioni relative ai processi primari e può accedere, tramite la rete dei computer, solamente a quelle aree di rete (cartelle/directory) che contengono informazioni relative ai processi primari.

II personale impiegato nei processi di supporto deve accedere alle sole aree fisiche nelle quali si eseguono attività di supporto e si trattano informazioni appartenenti a tale categoria di processi.

Il personale impiegato nei processi di sicurezza delle informazioni invece è dotato di una maggiore libertà poiché, in ragione delle sue mansioni, deve poter intervenire sia fisicamente che telematicamente presso aree in cui si trattano le informazioni a prescindere dai processi a cui esse appartengono.

L’organizzazione ha stabilito che soltanto coloro che sono stati espressamente autorizzati possono accedere alle informazioni critiche trattate nei processi o comunque detenute a qualunque titolo (legittimo) dall’organizzazione stessa.

4. Stabilisci le singole applicazioni del controllo d’accesso per la sicurezza delle informazioni

Per questa necessaria limitazione, prevista dalla politica del controllo degli accessi con la finalità di proteggere le informazioni, l’organizzazione ha provveduto a individuare dei “controlli di accesso” previsti per:

- L’accesso alla sede aziendale

- L’accesso ai singoli uffici (aree riservate)

- L’accesso ai dispositivi da impiegare per gestire le informazioni (computer)

- L’accesso al sistema informativo aziendale

- L’accesso agli archivi cartacei

- L’accesso alla sala server (dove sono custoditi i server)

- L’accesso ai database che custodiscono informazioni di sicurezza (es. database di password o di chiavi crittografiche)

5. Stabilisci una regola di comportamento per le persone

Tali controlli, conformemente a quanto prevede il punto 9 dell’appendice A (Annex A) della Norma ISO/IEC 27001:2017, prevedono che la persona autorizzata:

- Si identifichi in occasione dell’accesso

- Dimostri di essere veramente la persona a cui è stato riconosciuto il diritto di accesso

- Disponga delle autorizzazioni per accedere a sole determinate informazioni

- Disponga dei permessi per compiere solamente determinate operazioni su determinate informazioni

- Sia consapevole della modalità con cui gestire l’accesso in maniera sicura

Lo sviluppo della procedura di controllo d’accesso in base all’Annex A

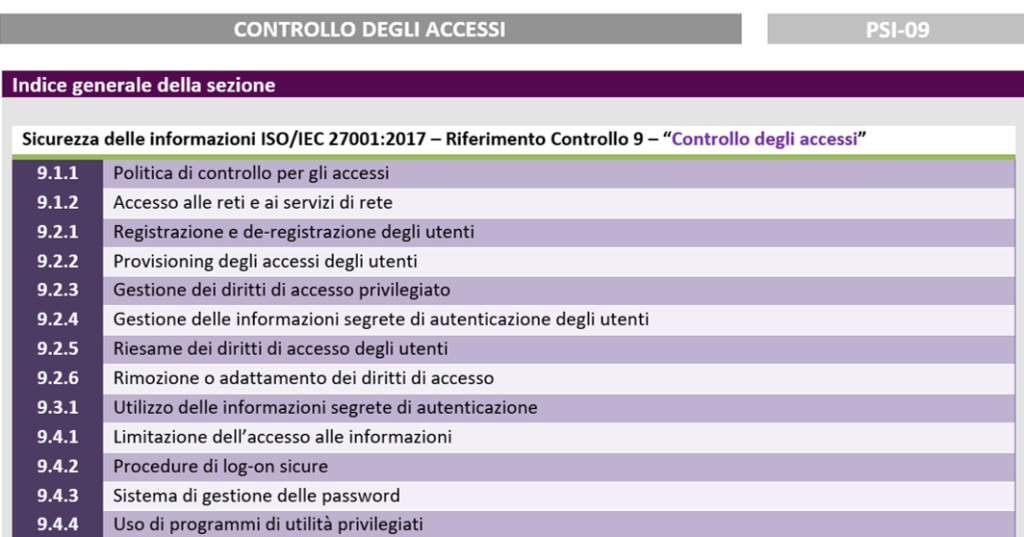

La procedura di controllo d’accesso del sistema di gestione per la sicurezza delle informazioni che deve essere applicata all’interno dell’azienda deve necessariamente disciplinare e documentare l’attuazione dei seguenti controlli di sicurezza attraverso un indice ben strutturato. L’esempio può costituire uno spunto:

Con lo sviluppo della procedura l’azienda coglierà l’occasione per specificare ad esempio le applicazioni del controllo d’accesso inteso in senso fisico definendo individuando gli asset di sicurezza ad esso preposti che devono essere documentati nell’Inventario degli asset. Essi, ad esempio, sono i seguenti:

- Cassaforte

- Edificio A

- Sala server

- Ufficio marketing

- Ufficio progettazione

- Ufficio amministrazione

- Ufficio produzione

- Ufficio sicurezza

- Ufficio alta direzione

- Reception

- Archivio cartaceo amministrazione

- Archivio cartaceo marketing

- Archivio cartaceo alta direzione

- Archivio cartaceo produzione

- Sala riunioni

- Abitazioni dei dipendenti accreditate per lo svolgimento del telelavoro

- Stanze che contengono pannelli di controllo di impianti

Analogamente l’azienda documenterà tutti gli asset ai quali si avrà accesso solamente mediante il controllo di sicurezza dell’autenticazione. Tali ad esempio potrebbero essere:

- Process file

- Support file

- Security file

- Dati di test

- Software per l’analisi statistica

- Sistema informativo

- Provider x

- Cloud x

- Lan (local area network)

- Server posta elettronica

- Server centrale

- Disco progettazione

- Disco produzione

- Disco supporto

- Disco sicurezza

- Router

- Switch

- Access point

- Sistema di cablaggio

- Telefono interno

- Computer

- Smartphone

- Tablet

- Database

- Repository che custodisce il codice sorgente dei software

- Proxy

- Cloud

- Firewall

- Vpn

- Antivirus

- Software log management

- Software backup

- Software per la cifratura

- Software controllo accessi

Provisioning degli accessi degli utenti

L’attribuzione alle persone dei diritti di accesso al sistema informativo aziendale deve essere disciplinata da un processo gestito dall’alta direzione ed eseguito dall’amministratore di sistema.

All’atto dell’assunzione, alla persona assunta per un determinato ruolo, l’alta direzione deve assegnare i diritti di accesso mediante l’iscrizione formale di tali diritti all’interno del software che li gestisce.

Per ciascun ruolo e in relazione a ciascuna tipologia di informazione devono essere indicate quali sono le operazioni sono consentite all’utente secondo l’esempio seguente che deve essere documentato in ciascuna delle procedure che disciplinano i processi operativi: requisiti, progettazione, outsourcing, etc.

L’esempio riportato in basso spiega come, nel processo Requisiti, è stato disciplinato l’accesso ai documenti impiegati nelle attività da compiere. Ai documenti indicati, non tutte le persone dell’organizzazione possono accedere, ma solamente coloro che rivestono un ruolo pertinente alla natura del contenuto dell’informazione.

Anche nell’esempio appena illustrato si può notare che anche per l’applicazione del controllo d’accesso è disciplinata per processi. In corrispondenza di ciascuna fase sono indicati i documenti riservati e i ruoli che, in relazione alle loro attività, dispongono dei relativi permessi di lettura, scrittura, modifica, eliminazione e trasferimento.