Attribuiamo un valore di rischio a ciascuna tipologia di informazioni trattate dall’azienda. Il rischio dipende dalla probabilità che si verifichi un evento negativo e dal valore economico che l’azienda riconosce all’informazione esposta all’evento

Procedendo come illustrato di seguito potrai effettuare la valutazione di rischi per la sicurezza delle informazioni in maniera scientifica. Documenterai in maniera semplice e concisa “i livelli di rischio per le informazioni” in corrispondenza dei processi aziendali che ne prevedono il loro trattamento.

Il percorso che ti suggeriamo è il seguente:

- Dividi i processi in categorie (in reazione all’importanza delle informazioni elaborate)

- Individua i pericoli per le informazioni presenti nei processi (fondamentale risulta l’analisi di contesto)

- Determina il valore dei rischi di perdita di riservatezza, di integrità e di disponibilità delle informazioni presenti nei processi

Per quanto riguarda il primo punto, nell’esempio che segue, l’azienda ha diviso i propri processi aziendali in tre categorie.

- Processi primari (quelli che caratterizzano l’attività tipica dell’organizzazione (business) e che disciplinano le attività operative legate all’erogazione del servizio e alla produzione

- Processi di supporto

(quelli che consentono di gestire le attività del sistema di gestione per la sicurezza delle informazioni) - Processi di sicurezza (quelli che permettono di applicare i controlli di sicurezza ai processi, alle informazioni e agli asset)

Passiamo al secondo punto.

Per sintetizzare l’esempio procediamo a identificare i pericoli presenti nei processi primari e a stabilire dei valori di “probabilità” e “conseguenze” per i rischi che gravano sulle informazioni elaborate all’interno di questi processi.

I pericoli per le informazioni elaborate nei processi primari potrebbero essere, ad esempio:

- Trafugamento per uso personale e per vendita (profitto)

- Favoreggiamento della concorrenza (infedeltà)

- Attacco alla continuità operativa o alla reputazione all’organizzazione (ritorsione)

- Prova delle proprie abilità informatiche di intrusione

- Insufficiente preparazione tecnica in merito a: gestione rete e dispositivi, sistema informativo, database, malware, dispositivi, tecniche e strategie di protezione, sviluppo software, gestione incidenti

- Temperatura e umidità

- Incendio

- Esplosione

- Allagamento

Nel terzo punto passiamo alla valutazione dei rischi.

Esaminando i pericoli in relazione ai fattori di contesto desumiamo che le informazioni inerenti ai processi primari possono generare lauti profitti se:

- Utilizzate in proprio

- Rivendute a chi intende utilizzarle

Le persone impiegate nei processi primari possiedono, in ragione del loro ruolo, le competenze sufficienti a effettuare attacchi efficaci.

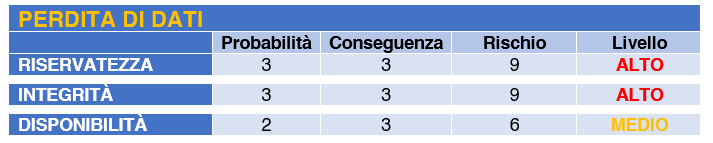

Da tali considerazioni valutiamo i rischi documentandone i valori attribuiti a P (Probabilità) e a C (Conseguenza) a seguito dell’analisi. Il valore del rischio R sarà pari al valore assunto dal prodotto (PxC).

VALUTAZIONE RISCHI GENERALE IN ASSENZA DI CONTROLLI DI SICUREZZA

Probabilità che l’evento accada, valori possibili: 1,2,3,4 (improbabile, occasionale, probabile, molto probabile)

Conseguenza ed entità del danno conseguente l’evento, valori possibili: 1,2,3,4 (lieve, media, grave, gravissima)

Rischio: fino a 3 incluso: basso; da 4 a 8 inclusi: medio; da 9 a 16 inclusi: alto

Accettabilità: fino a 3 incluso (se superiore a 3 è necessaria l’applicazione di controlli ulteriori)

A tale valutazione dei rischi presenti nei processi primari dovrà essere aggiunta quella relativa ai rischi presenti nei processi di supporto e nei processi di sicurezza.

Per il controllo dei rischi individuati l’organizzazione provvederà ad applicare i controlli elencati dall’Annex A della norma ISO 27001:2017 attraverso procedure gestionali e procedure di sicurezza.